中間人攻擊(MITM)在無線安全領域算是比較常用的一個攻擊手法,簡單點說也就是截獲

你的流量,然後篡改或者嗅探流量,而且就算是老成的網絡“高手”也不一定能發現自己中招了,

接下來就由筆者給大家逐一介紹其中的攻擊原理和防禦手段。

接下來就由筆者給大家逐一介紹其中的攻擊原理和防禦手段。

我們先來普及一下ARP安全協議

ARP即地址解析協議,數據包在以太網中傳輸時需要有兩個地址,一個是IP地址,另一個就是

MAC地址。其中的IP地址只是用來進行邏輯尋址的,以太網並不能通過IP地址進行通信,因為

IP地址是可以變換的,基於IP的通信不可靠也不安全,所以在以太網中主要是靠MAC地址進行

物理通信,因為電腦的MAC地址在出產時就已經設定好,一般不會改變,而ARP協議就是用來

幫助主機獲取目標主機的MAC地址。eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網

站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

ARP協議通信過程:

1.第一,每台主機都會在自己的ARP緩衝區建立一個ARP列表,用於表示IP地址和MAC地址的對

應關係。

2.當源主機需要向目標主機發送數據包時,會先檢查自己的ARP緩衝區是否有該IP對應的

MAC地址,如果有就直接發送數據包到該MAC地址;如果沒有那麼源主機就會在本網段發ARP廣

播包,查詢目標主機的IP對應的MAC地址(註:這裡只討論局域網環境)。

3.收到ARP廣播包的主機會檢查數據包中的目的IP地址和自己的IP地址是否一致,如果不同則

丟棄數據包;如果相同那麼目標主機會先將數據包中的IP/MAC對應關係緩存到自己的ARP列表

中,並且會覆蓋原本屬於這個IP對應的MAC(註:這是中間人攻擊的關鍵),然後給源主機發

送一個 ARP響應數據包,告訴對方自己是它需要查找的MAC地址。

4.源主機收到這個ARP響應數據包後,將得到的目的主機的IP地址和MAC地址添加到自己

的ARP列表中,並利用此信息開始數據的傳輸。

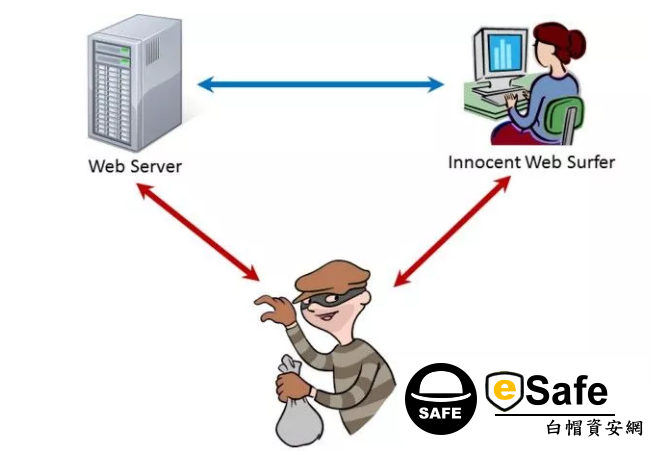

如上圖所示,中間人攻擊也就是將原本正常client<——>server之間的通信劫持下來變成

client<——>attacker<——>server,讓客戶端和服務端的流量都從attacker的電腦經過,此

時的attacker就可以偵聽流經本機的流量並進行篡改和嗅探。下面介紹如何讓attacker成為

中間人。eSafe白帽資安網公司是一家專注於:主機安全、網站安全、網站安全檢測、網站漏洞

修復,滲透測試,安全服務於一體的網絡安全服務提供商。

修復,滲透測試,安全服務於一體的網絡安全服務提供商。

關於無線MITM安全測試原理:

1.我們先來介紹的ARP協議的通信原理,之所以這麼做是想讓大家對協議有更深入的理解,然

後更好的弄清楚中間人的本質,這樣才知道如何防禦.

2.其實電腦也是很笨的,它並不能向人類那樣靈敏的思考,就好比我們直接給client發送一

個ARP數據包聲稱:我的MAC對應的IP就是網關IP,以後把你的的數據包發給我讓我幫你轉發

吧,然後client想都不想就會相信,而且也不理會自己是否發送了ARP廣播包.

3.欺騙網關時也是一樣的,那麼之後的通信就會成為client<——>attacker<——>gateway

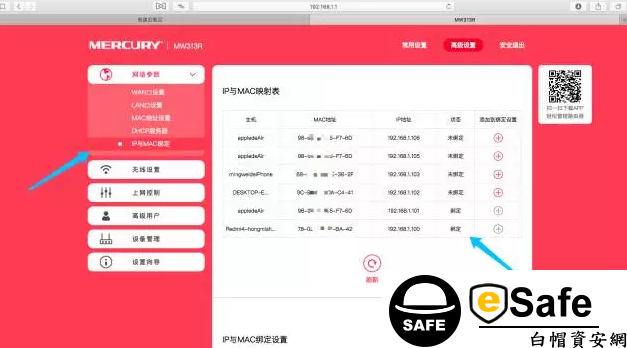

關於無線滲透測試安全的防範措施

關於中間人的利用就介紹到這裡吧,大家可以自行Google一下其他的工具,下面介紹一下防

御方法。基於ARP的中間人攻擊只需要在網關上設置IP/MAC綁定就能杜絕了,其實原理很簡

單,這就是上面我給大家介紹ARP原理的原因。