站進行漏洞檢測,以及滲透測試,可以很好的對網站安全進行全面的安全檢測,把安全做到最大化。在挖掘網站漏洞的時候我們發現很多網站存在功能變數名稱跳轉的情況,下面我們來詳細的講解一下。

功能變數名稱劫持跳轉,也可以叫做url重定向漏洞,簡單來講就是在原先的網址下,可以使用當前功能變數名稱跳

轉到自己設定的劫持網址上去。URL跳轉漏洞,大多數被攻擊者用來進行釣魚獲取用戶的帳號密

碼,以及COOKIES等資訊。我們ESAFE安全在對客戶網站進行安全檢測的時候,很多公司網站在

登錄介面,支付返回的頁面,留言的頁面,充值頁面,設置銀行卡等操作的頁面都存在著功能變數名稱跳

轉的漏洞。

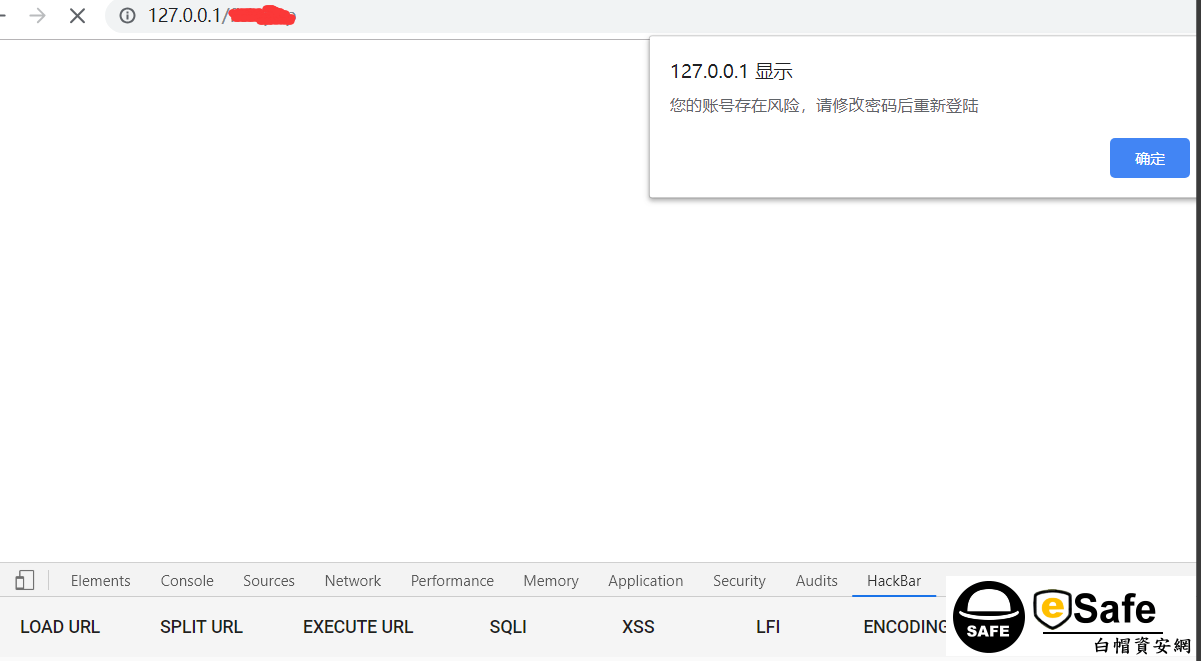

我們來模擬下真實的滲透測試,本地搭建一個網站環境,功能變數名稱位址http://127.0.0.1/ 最簡單的也

是最容易通俗易懂的,我們在用戶登錄網站的時候,進行跳轉劫持,將我們設計好的釣魚頁面

偽造成跟客戶網站一模一樣的,然後代碼是:

http://127.0.0.1/login.php?user=&pswd=&url=http://我們構造好的釣魚地址/websafe.php,

我們把這個地址發給用戶,讓他們去登錄即可。 如下圖所示:

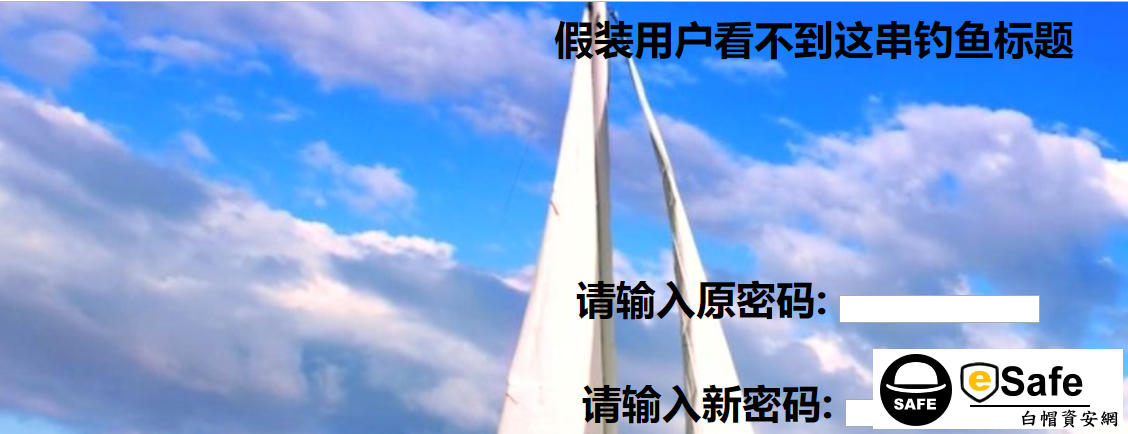

從上面的2個圖中,可以看出URL跳轉漏洞被利用的淋漓盡致,有些網站可能會對跳轉的代碼進行

防護,但是我們可以利用免殺的特徵碼進行繞過。比如@號,問號?,#,斜杠繞過,反斜線繞過

,https協議繞過,XSS跨站代碼繞過。充值介面繞過以及跳轉劫持漏洞,大部分的平臺以及網商

城系統都會有充值的頁面在充值成功後都會進行跳轉到商戶的網站上去,在跳轉的過程中,我們

需要充值一部分金額才能測試出漏洞導致存在不存在,只要你勇敢的去嘗試,滲透測試漏洞,都會

有收穫的,針對充值的漏洞我們前端時間測試成功過。如下圖:

利用功能變數名稱跳轉漏洞,我們將可以獲取到客戶登錄的cookies以及管理員的cookies值,使用管理員的

cookies值進行登錄網站後臺,對網站上傳webshell,進一步的對網站篡改,以及控制。

關於如何修復網站跳轉漏洞,我們ESAFE安全公司建議在程式碼上進行漏洞修復,加強功能變數名稱後輸入

的字元長度,以及URL位址後的http以及.com.cn等功能變數名稱字元的限制與安全過濾,對以及特殊的字

符以及參數值也加強過濾,比如:redirect,jump,redurl,等參數值的過濾。時刻提醒網站用

戶,不要隨意的打開其他人發過來的網站連結位址,將網站安全做到最大化。