izhancms是國內新興的一款CMS系統,其開發的架構採用的是PHP語言+mysql數據庫,

對外免費開源的一個程序,愛站CMS系統含有多套免費的漂亮模板,方便用戶開發與設計,

後台的開發是目前國內比較簡約,開放式的樣式,關於網站的建設會讓用戶一看就明白是該如

何去建設網站。

eSafe白帽資安網公司在對該愛站CMS系統進行安全檢測,發現安全問題,存在高危的SQL注入漏洞,

以及網站前端的存儲性XSS跨站漏洞,後台管理界面存在SQL注射漏洞,存在漏洞的網站版本

是:izhancms v2.1版本是目前官方最新的版本。針對以上檢測出來的網站漏洞,在這裡詳細的

分析一下,以便官方盡快的修復漏洞。eSafe白帽資安網公司是一家專注於:網站安全、主機安全、

網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

以及網站前端的存儲性XSS跨站漏洞,後台管理界面存在SQL注射漏洞,存在漏洞的網站版本

是:izhancms v2.1版本是目前官方最新的版本。針對以上檢測出來的網站漏洞,在這裡詳細的

分析一下,以便官方盡快的修復漏洞。eSafe白帽資安網公司是一家專注於:網站安全、主機安全、

網站安全檢測、網站漏洞修復,滲透測試,安全服務於一體的網絡安全服務提供商。

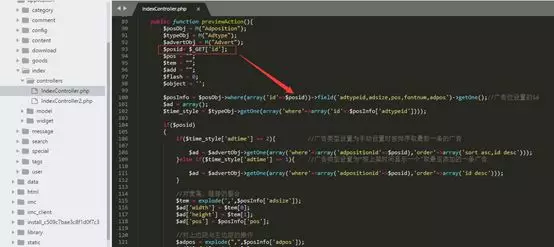

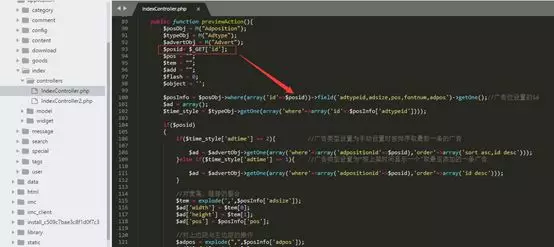

網站sql注入漏洞

SQL注入漏洞代碼存在於application文件夾下的index目錄裡的indexcontroller.php 該php程序

文件的第80到108行裡,我們來看下程序代碼.如下圖:

文件的第80到108行裡,我們來看下程序代碼.如下圖:

從上面的代碼裡可以看到,出現sql注入漏洞的代碼裡的函數,是可以獲取前端用戶輸入參數

的ID值,在傳入該值的時候並沒有做安全過濾,導致可以傳入單引號,以及sql注入非法字符

串,並拼接到mysql數據庫裡進行數據庫查詢,數據庫讀寫,被攻擊者利用的話,可以獲取網

站的管理員賬號密碼,以及會員的賬號密碼等重要的信息,那麼該如何利用這個漏洞呢?

下面執行代碼:

的ID值,在傳入該值的時候並沒有做安全過濾,導致可以傳入單引號,以及sql注入非法字符

串,並拼接到mysql數據庫裡進行數據庫查詢,數據庫讀寫,被攻擊者利用的話,可以獲取網

站的管理員賬號密碼,以及會員的賬號密碼等重要的信息,那麼該如何利用這個漏洞呢?

下面執行代碼:

http://izhancms/index/index/qrcodePreview?id=2/**/xor/**/if(substring (user(),1,1)='2',sleep

(8),0)-- 在瀏覽器裡直接打開就可以看到出錯信息,利用sql盲注來進行判斷來獲取相關的重

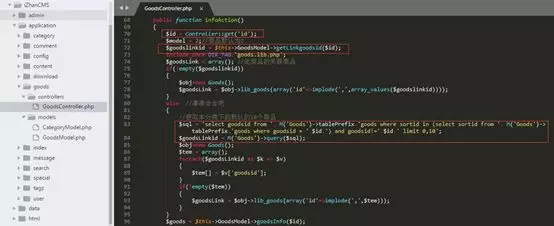

要信息。另一個SQL注射漏洞存在於application目錄下的goods文件夾裡的controllers文件

(8),0)-- 在瀏覽器裡直接打開就可以看到出錯信息,利用sql盲注來進行判斷來獲取相關的重

要信息。另一個SQL注射漏洞存在於application目錄下的goods文件夾裡的controllers文件

,該程序文件名是goodscontroller.php,我們來分析下代碼:如下圖:

該函數也是從前端用戶輸入參數的ID值裡來獲取參數,並直接傳入到getlinkgoods這個函數

裡進行數據庫的查詢,那麼在傳入的同時也是沒有進行字符的安全過濾,導致可以摻雜SQL

注入語句到數據庫中執行,導致SQL注射漏洞產生。利用該漏洞可以獲取數據庫的系統信息,

包括數據庫版本,數據庫的第三庫,網站的根目錄路徑,網站的賬號密碼。eSafe白帽資安網公司是

一家專注於:網站安全、主機安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於

一體的網絡安全服務提供商。

裡進行數據庫的查詢,那麼在傳入的同時也是沒有進行字符的安全過濾,導致可以摻雜SQL

注入語句到數據庫中執行,導致SQL注射漏洞產生。利用該漏洞可以獲取數據庫的系統信息,

包括數據庫版本,數據庫的第三庫,網站的根目錄路徑,網站的賬號密碼。eSafe白帽資安網公司是

一家專注於:網站安全、主機安全、網站安全檢測、網站漏洞修復,滲透測試,安全服務於

一體的網絡安全服務提供商。

最後一處漏洞是網站前端的XSS跨站漏洞,在前端的意見與建議欄目裡,提交留言666<script>

alert(/izhancms網站安全檢測/)</script>,當提示留言成功後,管理員在後台查看的時候就會

彈出漏洞提示框,可以利用該漏洞進行獲取管理員的cookies值,以及後台管理目錄,攻擊者

可以直接登錄後台。嚴重的可導致利用後台管理員的權限上傳腳本木馬webshell,來控制整

個網站。

alert(/izhancms網站安全檢測/)</script>,當提示留言成功後,管理員在後台查看的時候就會

彈出漏洞提示框,可以利用該漏洞進行獲取管理員的cookies值,以及後台管理目錄,攻擊者

可以直接登錄後台。嚴重的可導致利用後台管理員的權限上傳腳本木馬webshell,來控制整

個網站。