Squid多個漏洞:緩衝區溢位(CVE-2019-12526)、資訊洩露(CVE-2019-18679)、HTTP請求拆分問題(CVE-2019-18678)。其中緩衝區溢位漏洞最為嚴重,可能導致遠端代碼執行。

未經身份驗證的遠端攻擊者可以通過向目標伺服器發送構造好的HTTP請求造成緩衝區溢位,然後導致遠端代碼執行。

概況

Squid是一款應用層的代理服務軟體,它主要提供了緩存加速、應用層過濾的功能。通過本地緩存常用資源來加速Web訪問,減少了頻寬並縮短了回應時間、通過過濾流量使得網路安全。支援HTTP、FTP、SSL等多種協定的資料緩存,還支援基於ACL存取控制清單和ARL存取權限清單功能的內容過濾與許可權管理功能。

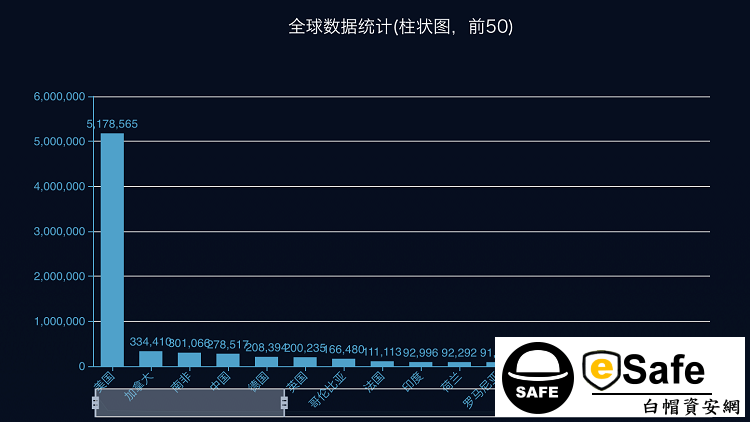

目前FOFA系統最新資料(一年內資料)顯示全球範圍內共有8456235個squid對外開放服務。其中美國使用數量最多,共有5178565台,加拿大第二,共有334410台,南非第三,共有301066台,中國第四,共有278517台。

全球範圍內squid分佈情況(僅為分佈情況,非漏洞影響情況)

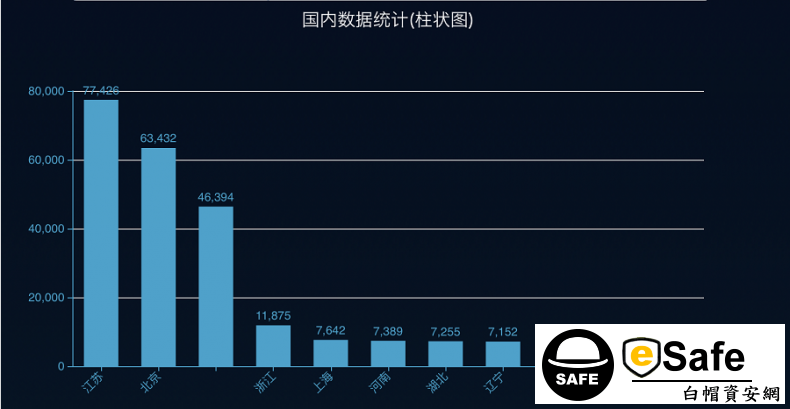

中國大陸地區江蘇省使用用數量最多,共有77426台;北京市第二,共有63432台,浙江省第三,共有11875台,上海市第四,共有7642台,河南省第五,共有7389台。

全國範圍內squid分佈情況(僅為分佈情況,非漏洞影響情況)

危害等級

CVE-2019-12526 高危

CVE-2019-18678 中危

CVE-2019-18679 低危

漏洞原理CVE-2019-18678 中危

CVE-2019-18679 低危

緩衝區溢位(CVE-2019-12526)

在處理URN請求時,由於不正確的緩衝區管理而導致未經身份驗證的遠程攻擊者可向Squid用戶端發送惡意構造的請求發生堆溢出, 利用成功的將導致攻擊者能夠使用伺服器進程的特權執行任意代碼,而未成功的攻擊將導致伺服器進程異常終止。

HTTP請求拆分問題(CVE-2019-18678)

遠端攻擊者發起構造好的HTTP請求時,由於squid請求頭的HTTP驗證不足,在進行拆分HTTP請求並向使用者顯示結果時,其內容可由攻擊者控制。

資訊洩露(CVE-2019-18679)

Squid在處理HTTP摘要認證時的不正確的資料管理而導致的,攻擊者可以通過位於堆記憶體分配中的指標的原始位元組值獲取記憶體分配的資訊,然後繞過ASLR保護,有助於攻擊者進行遠端代碼執行攻擊。

漏洞影響

目前漏洞影響版本號包括:

Squid 3.x-3.5.28

Squid 4.x-4.8

CVE編號Squid 4.x-4.8

CVE-2019-12526

CVE-2019-18678

CVE-2019-18679

修復建議CVE-2019-18678

CVE-2019-18679

補丁:

CVE-2019-12526:

http://www.squid-cache.org/Versions/v4/changesets/squid-4-7aa0184a720fd216191474e079f4fe87de7c4f5a.patch

CVE-2019-18678:

http://www.squid-cache.org/Versions/v4/changesets/squid-4-671ba97abe929156dc4c717ee52ad22fba0f7443.patch

CVE-2019-18679:

http://www.squid-cache.org/Versions/v4/changesets/squid-4-671ba97abe929156dc4c717ee52ad22fba0f7443.patch

3、其他的防護措施:http://www.squid-cache.org/Versions/v4/changesets/squid-4-7aa0184a720fd216191474e079f4fe87de7c4f5a.patch

CVE-2019-18678:

http://www.squid-cache.org/Versions/v4/changesets/squid-4-671ba97abe929156dc4c717ee52ad22fba0f7443.patch

CVE-2019-18679:

http://www.squid-cache.org/Versions/v4/changesets/squid-4-671ba97abe929156dc4c717ee52ad22fba0f7443.patch

CVE-2019-12526:

拒絕urn:由所有用戶端所代理的協定URI

acl URN proto URN

http_access deny URN

CVE-2019-18679:

刪除squid.conf設定檔中“auth_param digest ...”的設置

編譯squid時添加 --disable-auth-basic 參數

拒絕urn:由所有用戶端所代理的協定URI

acl URN proto URN

http_access deny URN

CVE-2019-18679:

刪除squid.conf設定檔中“auth_param digest ...”的設置

編譯squid時添加 --disable-auth-basic 參數

4、找eSafe做安全滲透維護您的資產。