某一客戶的網站,以及APP系統資料被篡改,金額被提現,導致損失慘重,漏洞無從下手,經過朋

友介紹找到我們esafe安全公司,我們隨即對客戶的網站伺服器情況進行大體瞭解.建議客戶做

滲透測試服務.類比攻擊者的手法對網站存在的資料篡改漏洞進行檢測與挖掘,就此滲透測試

服務的過程進行記錄與分享.

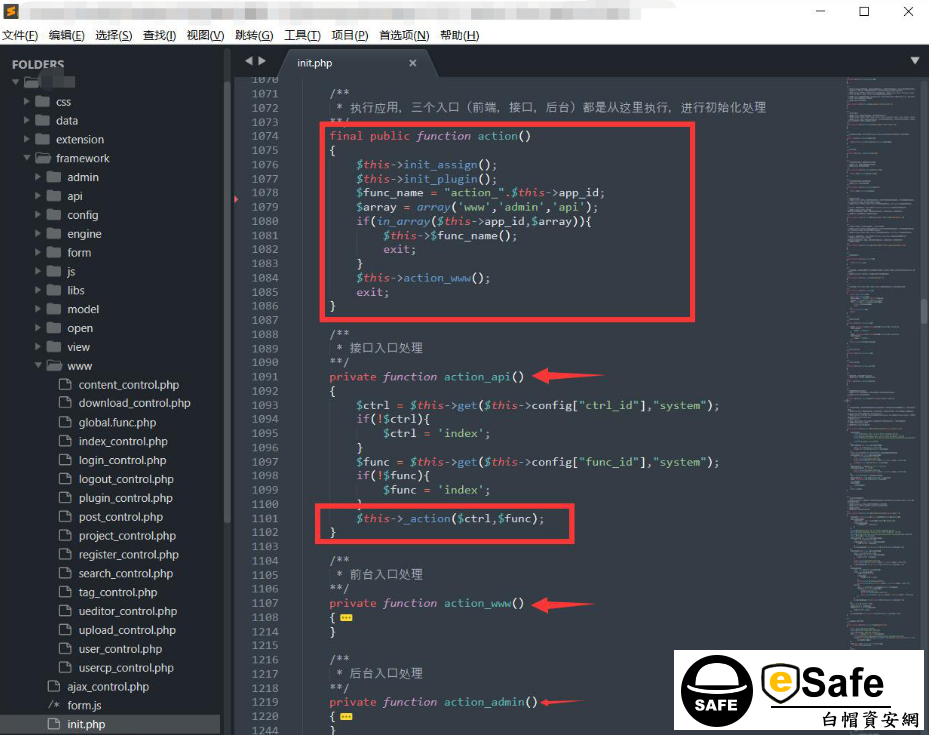

首先客戶網站和APP的開發語言都是使用的PHP架構開發,後端使用的thinkphp開源系統,對會

員進行管理以及資料的統計,包括充值,提現,下單功能.伺服器使用是linux系統.共有3個接

口,分別是WEB前端,介面,後臺,都採用的是action的方法來調用,並初始化資料.我們看下代

碼:

不同入口傳入過來的值,並進一步的操作都不一樣,我們esafe安全技術在get,post,cookies的

請求方式中,發現一個規律,在查看代碼中發現都是使用的get()的方式來對傳入過來的值進

行安全效驗與攔截.對一些特殊符號包括<> script都進行了安全轉義,不會直接輸入到後端

中去.基本上的一些漏洞,XSS,SQL注入漏洞是不會很容易的找到.我們繼續對代碼進行分析與

滲透測試,對漏洞多次的測試,終於找到一處存在SQL注入漏洞的代碼,存在於網站的會員頭像

上傳功能.

我們抓取上傳的資料包,並進行修改,將惡意的SQL注入代碼寫入到資料包中,將頭像的圖片內

容進行修改提交過去,發現伺服器返回錯誤,原因是對圖片的內容進行了解析操作,並將上傳

的路徑位址寫入到了資料庫,而這個寫入資料庫的圖片路徑位址,並沒有做詳細的變數安全過

濾,導致SQL注入的發生,由此可見,攻擊者可以查詢資料庫裡的管理員帳號密碼,並登陸到系

統後臺進行提權.平臺的後臺目錄位址很容易遭到破解,後臺名字寫的竟然是houtai2019,很

容易讓攻擊者猜解到,使用SQL注入漏洞獲取到的管理員帳號密碼.登陸後臺,上傳webshell,

查到資料庫的帳戶密碼,進行連接,修改資料庫.

在對後臺的滲透測試發現,後臺也存在同樣的任意檔上傳漏洞,upload值並沒有對檔的格

式,做安全效驗與過濾,導致可以構造惡意的圖片代碼,將save格式改為php,提交POST資料包

過去,直接在網站的目錄下生成.php文件.對此我們esafe安全將滲透測試過程中發現的漏洞都

進行了修復.

可能有些人會問了,那該如何修復滲透測試中發現的網站漏洞?

首先對SQL注入漏洞,我們esafe安全建議大家對圖片的路徑位址寫入到資料庫這裡,進行安全

過濾,對於一些特殊字元,SQL注入攻擊代碼像select,等資料庫查詢的字元進行限制,有程式

員的話,可以對路徑進行預編譯,動態生成檔案名,對ID等值只允許輸入數位等的安全部署,如

果對程式碼不是太懂的話,也可以找專業的網站安全公司來解決,,修復辦法是對上傳的文

件名,以及檔案格式做白名單限制,只允許上傳jpg.png,gif,等圖片檔,對上傳的目錄做安

全設置,不允許PHP等指令檔的執行,至此客戶網站資料被篡改的原因找到,經過滲透測試才

發現漏洞的根源,不模擬攻擊者的手段.是永遠不會找到問題的原因的.也希望借此分享,能幫

助到更多遇到網站被攻擊情況的客戶.

最後建議:如果您的網站沒有做過健檢,請找我們eSafe白帽駭客資安網幫您做滲透入侵測試,避免損失與保護您的資產。