準備,大撈一把過個好年。就在最近,某客戶網站被入侵並被篡改了首頁代碼,網站從搜尋引擎

打開直接跳轉到了彩票網站上去了,通過朋友介紹找到我們ESAFE做網站安全服務,防止

網站被攻擊,恢復網站的正常訪問,關於此次安全事件的應急處理,以及如何做網站的安全加固

,我們通過文章的形式記錄一下。

2019年12月15日晚10.00,剛準備收拾收拾下班,接到客戶的電話,說是公司網站被入侵了,網

站首頁代碼的標題,描述,關鍵字,都被篡改成加密的字元,從百度點擊進去直接跳轉到什麼

彩//票,菠菜網站上去了,聽到客戶的這些網站被攻擊描述,可以確定網站被攻擊了,並被劫持

到彩//票網站上了,針對這一情況我們ESAFE安全立即啟動安全應急回應小組,對客戶的網站進行

安全處理,防止攻擊擴大化。

客戶網站採用的是windows2012系統,php+mysql架構的thinkphp開發的網站,使用IIS作為網

站的運行環境,像網站被入侵,伺服器被攻擊,代碼篡改,網站被劫持跳轉等攻擊,我們

ESAFE安全處理了十多年了,第一反應是客戶的伺服器也被黑了,可能被提權加了管理員帳戶,

又或者被植入了後門,導致網站一直處於被攻擊狀態。大體問題我們瞭解了,接下來就需要

登錄伺服器進行詳細的安全檢測,包括網站代碼的安全檢測與網站漏洞檢測,網站木馬後門

清除等一系列的相關安全服務。

登錄伺服器我們ESAFE安全技術發現伺服器被植入了木馬後門,寫在了系統檔裡,並鉤子關聯

到啟動服務中,不管伺服器如何重啟,還是會執行攻擊者植入的木馬後門檔,我們隨即對後

門進行了清除,對伺服器的埠進行了安全性原則,限制了站內,站外的埠訪問,只開放了80

,針對遠端埠做了IP白名單安全限制。緊接著最重要的安全問題就是客戶的網站還是一直跳轉

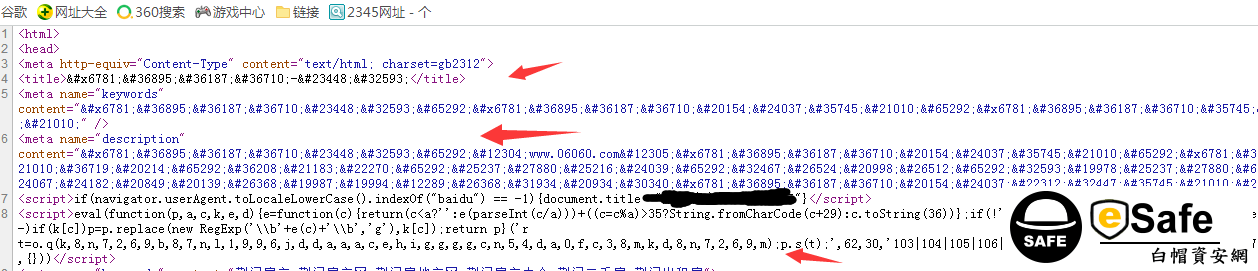

,從百度點擊進去就會不停的跳轉,包括APP端也都一樣的攻擊症狀,我們檢查了首頁代碼發現

代碼被篡改了,截圖如下:

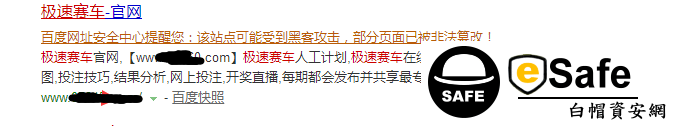

在百度裡搜索網站,網站的快照並被百度網址安全中心提醒您:該網站可能受到駭客攻擊,部分

頁面已被非法篡改!客戶的網站還做的百度推廣,導致流量一直下滑,損失較大,我們對首頁代

碼的篡改內容進行了刪除,恢復正常的網站訪問,但問題並不是想像的那麼簡單,刪除代碼後,

跳轉的問題還是依舊,並沒有解決,根據我們ESAFE安全多年的安全經驗來看,肯定是IIS被劫持

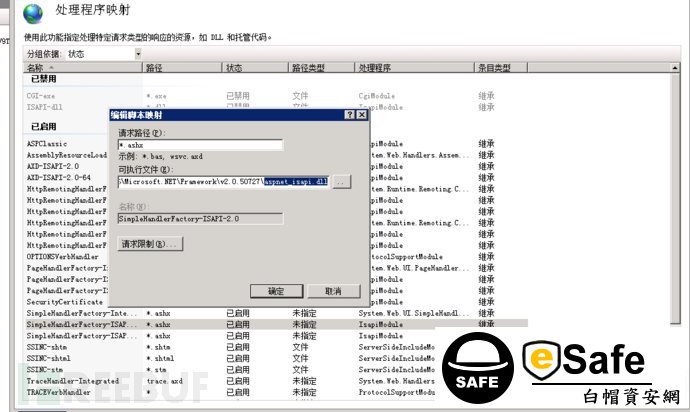

了,也就是說IIS的設定檔可能被攻擊者篡改了。對伺服器的IIS設定檔進行查看,檢查處理

程式映射功能是否被植入惡意的DLL檔,仔細看了下,也沒發現問題,繼續追蹤安全分析,也

對web.config檢查了,也沒發現URL偽靜態規則,看來攻擊者還是有點技術手段,那也沒有關係

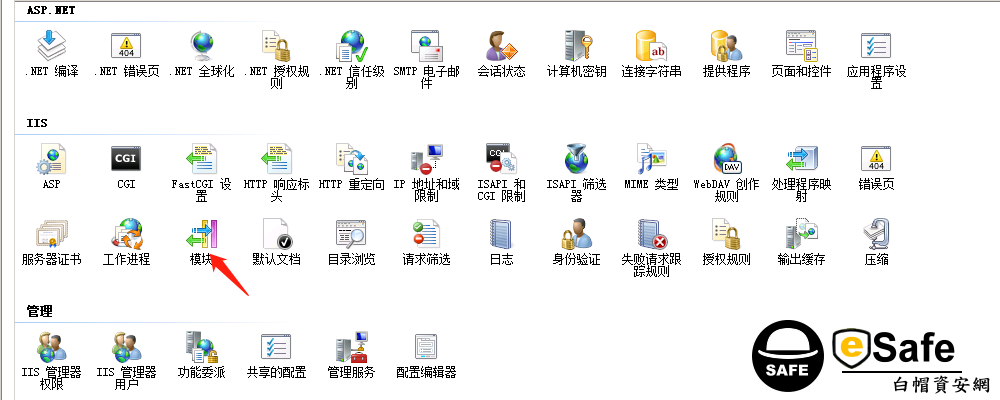

,既然問題確定在IIS裡,肯定是寫在那個設定檔中,隨即我們對模組功能進行檢查,發現了

問題,被植入了惡意的DLL檔,導致該模組被應用到了IIS8.0當中,找到問題根源,處理起來

就比較容易了,隨即對該模組進行了清除,並iisreset命令重啟了IIS環境,網站被入侵跳轉的問

題沒有了。

接下來我們ESAFE安全開始對客戶網站的安全進行加固服務,仔細檢查了網站存在的漏洞,以及

木馬後門,對thinkphp的每個檔代碼都進行了詳細的人工安全審計,發現thinkphp存在遠端

代碼執行漏洞,導致攻擊者無需任何許可權,直接執行漏洞生成網站木馬後門檔也叫webshell.

在public目錄下發現一句話木馬後門,也叫PHP小馬,我們對其進行刪除,也對客戶網站漏洞

進行了修復,客戶網站才得以安全。

有些客戶覺得刪除首頁跳轉代碼就能解決問題,可是過不了幾天網站又被攻擊,根源問題在於

網站漏洞沒有修復,以及網站存在著webshell木馬後門檔,只有真正的從根源上去入手,才

能防止網站被攻擊。如果自己對代碼不是太懂的話,建議找專業的網站安全公司來處理,ESAFE安全,網站安全了帶給客戶

的也是利益上的共贏,能説明客戶走多遠,自己才能走的更遠。