xss跨站漏洞檢測與修復方案

一xss漏洞敘述

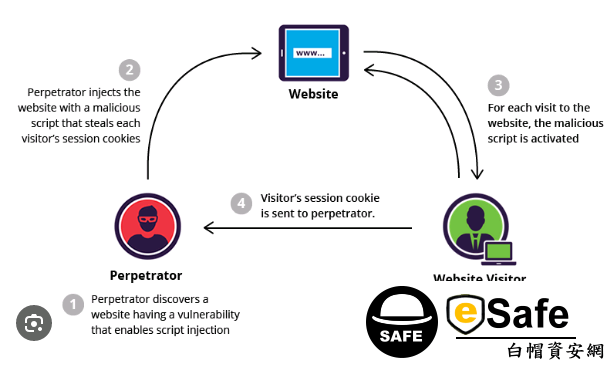

當網站前端並沒有監測前端輸入資料資訊並形成匯出時,這種情況下就會形成xss漏洞,網路攻擊者可運用此xss漏洞開展Cookie盜取、web服務功能變數名稱劫持、釣魚等網路攻擊。“其他前端輸入全部都是不可靠的”,網站應用領域的xss漏洞基本上全部都是由1個根本原因導致:不可以在應用前有效監測前端輸入的資料資訊。XSS便是在其中的一種,網路攻擊者能夠在網站頁面中寫進惡意網站原始程式碼,移動使用者網頁訪問或滑鼠點擊的情況下就會被執行。一般來說是由JavaScript編輯,有時候也會應用ActionScript、VBScript。XSS能運用到哪種水準,在於怎樣編輯原始程式碼,或許,和前後文區域環境也有關聯。

二漏洞利用

要判定程式是不是存有XSS,只需用監測可否控制網站前端變數值前端輸入,使其形成惡意網站匯出就可以,因而XSSxss漏洞的監測,有幾大關鍵點:前端輸入點,匯出點,及其惡意網站匯出。前端輸入點,資料資訊前端輸入的變數值具體位置。pc用戶端與jsp伺服器的互動,是依據post請求和回應完成的,post請求的情況下通常會附加一點變數值,這種變數值便是資料資訊的前端輸入點,大家需用改動這種變數值的值來危害jsp伺服器的回應,並依據回應尋找匯出點。匯出點,前端輸入資料資訊的匯出具體位置。有一些資料資訊前端輸入後,通過網站伺服器解決,通常會回到給pc用戶端,很有可能發生在html原始程式碼標識中,也很有可能發生在script原始程式碼中,大家需用依據具體位置的不一樣而應用不一樣的XSS構造函數方式。

惡意網站匯出,在XSS中就是指由JavaScript編輯的原始程式碼。這種原始程式碼能完成必須基本功能和網頁頁面實際效果:彈窗、上傳Cookie、鍵盤鉤子等。

找尋前端輸入點,網頁頁面有2個文字方塊,規定前端輸入名字和姓式,點擊Go,名字就會顯示資訊在正下方。大家目前來監測這種基本功能是不是存有XSS。打開抓包工具,設定好代理,前端輸入名字和姓式。滑鼠點擊Go,捉到以下post請求包。post請求行中有3個變數值,在其中2個變數值恰好相匹配2個文字方塊,這3個變數值全部都是內在的XSS前端輸入點,尤其是文字方塊相匹配的firstname變數值和lastname變數值。

找尋匯出點

匯出點大家能夠依據在回應中搜索前端輸入點的值來尋找。以firstname為例,大家在回應中搜索bwapp這種值的具體位置。檢測回應中有8個配對的值,難道說有8個匯出點?許多情況下,為了更好地更迅速、準確無誤的尋找匯出點,大家一般來說會將前端輸入點的值改動為與眾不同的值,如1234567,abcde等,以確保不容易和程式別的變數值類似。如此一來就準確無誤找到firstname這種前端輸入點的匯出點。

惡意網站匯出。最後XSS的監測需用相結合前端輸入點和匯出點。在前端輸入點的值中添加惡意程式碼,查詢匯出點是不是會形成惡意網站匯出。檢測伺服器端並沒有對移動用戶前端輸入做其他解決就立即匯出到網頁頁面上,彈出來1個警示框。這就證實firstname變數值存有XSS。以此類推的流程監測,檢測lastname一樣存有XSS,但form變數值未找到XSS。

三XSS漏洞補丁

前端輸入進行過濾;對移動用戶的前端輸入開展監測,進行過濾掉前端輸入中的非法識別字。匯出代碼;在將輸入輸出到網頁頁面之前,將前端輸入中未進行過濾的特殊符號開展轉義,使其以文字方式展現,而並不是被剖析成網頁頁面構造或原始程式碼。有些PHP,JAVA的XSS跨站比較難修復,建議找專業的網站安全公司來進行修復。