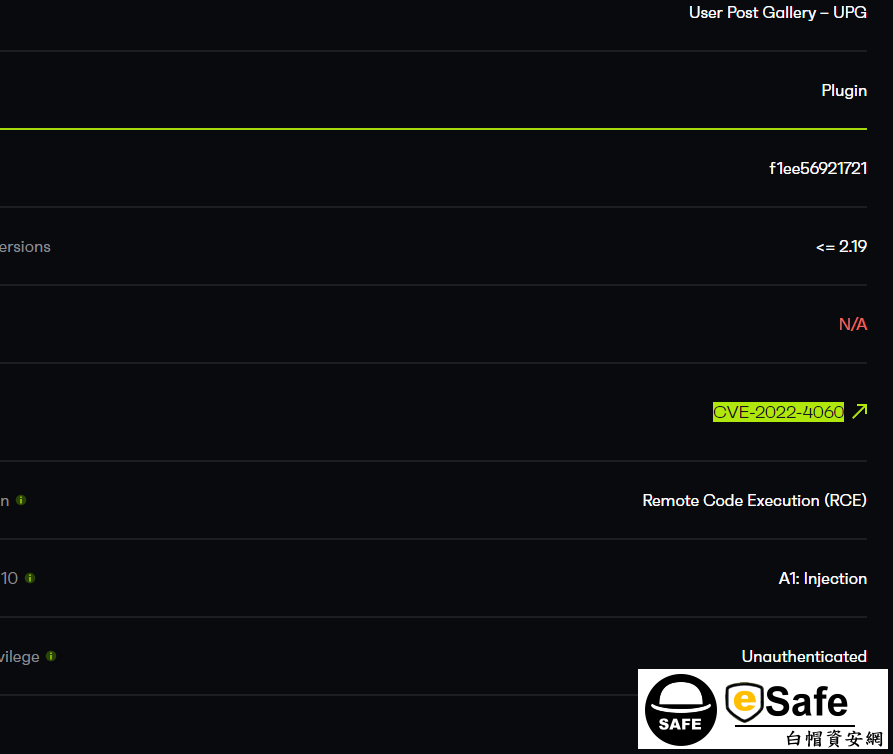

該漏洞被爆出後,直至到今天2023年2月1號,官網也未對該漏洞進行修復,wordpress官網已經對該外掛程式停止了對外下載,我們ESAFE安全通過之前的User Post Gallery老版本源碼,複現了此次漏洞,並對該原始程式碼進行了安全審計,發現確實存在遠端代碼執行漏洞,漏洞的具體細節我們來看下wp-upg.php代碼裡的upg_datatable變數,如下圖:

從變數中可以看到從前端傳參到Field後,將以:來進行參數的分割,其中的第2值放到$val,第3個值放到$val_param1,第4個的值放到$val_param2,以此類推的看,第5個值是放到了$val_param3裡,其實這段代碼就是對請求的參數開展解析和賦值的常規操作,我們再來繼續看後面的一些代碼,就知道到底是如何利用的,以及整體的代碼邏輯。

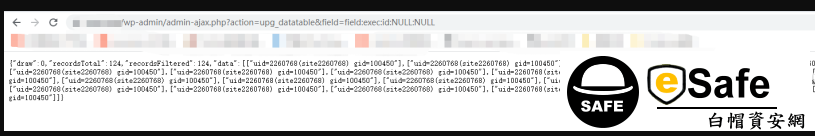

當變數值VAL是一個函數名的時候,從前端傳入的參數分別賦值到3.4.5的值上去,在這個階段可導致植入惡意的rce代碼到網站裡執行,導致了該遠端代碼執行漏洞的產生,具體的利用poc如下:http://127.0.0.1/admin-ajax.php?action=upg_datatable&field=field:exec:id:NULL:NULL。漏洞利用成功截圖如下:

以上是我們ESAFE安全的於濤技術對wordpress 漏洞進行的分析和安全審計,以及整體的漏洞複現過程,如果擔心您的代碼也存在漏洞,也可以與我們聯繫,我們可提供原始程式碼的安全審計服務,我們人工對其進行安全審計,提前找到網站存在的漏洞,將損失降到最低,以免後期網站使用者量以及規模上來後再因為網站代碼存在漏洞而導致損失就得不償失了。